Landing Zone ?

클라우드 랜딩 존(Cloud Landing Zone) 아키텍처란?

클라우드 랜딩존은 조직이 클라우드에서 워크로드와 애플리케이션을 안전하고 효율적으로 배포하기 위한 시작점 역할을 하는, 미리 구성된 환경입니다. 잘 설계된 랜딩존은 다음과 같은 핵심 요소들을 포함합니다.

- 거버넌스 (Governance): 비용 관리, 리소스 태깅, 정책 적용 등을 통해 클라우드 환경을 일관성 있게 운영합니다.

- ID 및 접근 관리 (Identity and Access Management – IAM): 누가 어떤 클라우드 리소스에 접근할 수 있는지 제어합니다.

- 리소스 조직화 (Resource Organization): 관리 그룹, 폴더, 계정 등을 사용하여 리소스를 논리적으로 구조화합니다.

- 네트워크 토폴로지 (Network Topology): 가상 사설 클라우드(VPC), 서브넷, 방화벽 등 네트워크 구성을 정의합니다.

- 보안 및 규정 준수 (Security and Compliance): 보안 정책, 로깅, 모니터링, 암호화 등을 통해 데이터를 보호하고 규제 요구사항을 충족합니다.

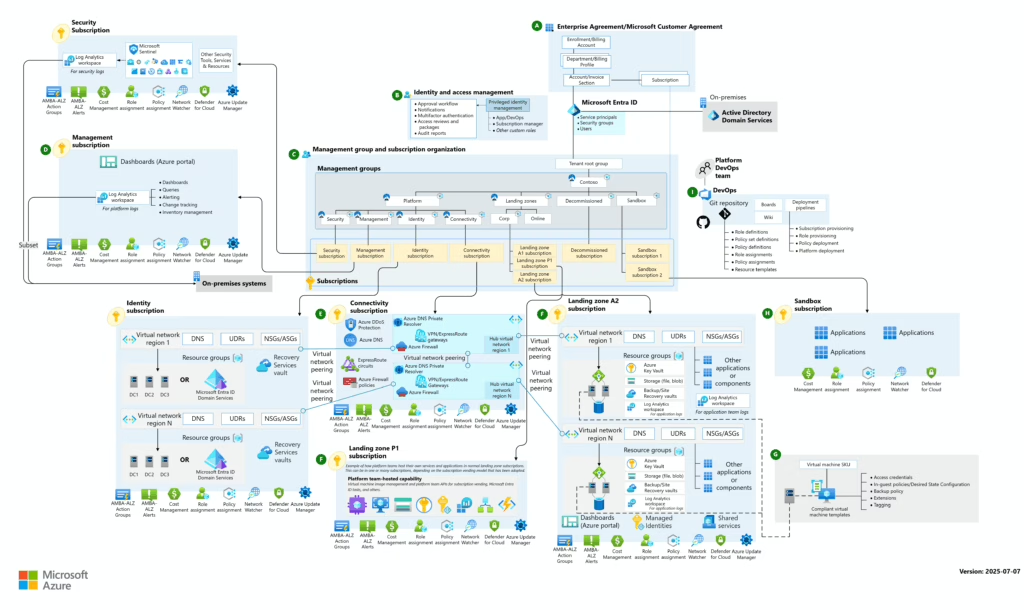

Microsoft Azure 랜딩존 아키텍처

Azure 랜딩존은 관리 그룹(Management Groups)을 사용하여 구독(Subscriptions)을 체계적으로 구성하고 정책을 적용하는 데 중점을 둡니다.

- 관리 그룹(Management Groups): 구독들을 계층적으로 그룹화하여 정책 및 액세스 제어를 일괄 적용합니다.

- 플랫폼 구독: ID, 연결, 관리와 같은 중앙 집중식 공유 서비스를 호스팅합니다.

- 랜딩존 구독: 애플리케이션 워크로드가 배포되는 구독으로, 비즈니스 단위나 애플리케이션별로 분리됩니다.

- Azure Policy: 거버넌스 규칙을 정의하고 강제하여 규정 준수를 보장합니다.

| 랜딩 존 (Landing Zone): – 활주로 시단(Threshold)을 지나 착륙하는 항공기가 처음 접촉하는 활주로 구역을 말합니다. – 일반적으로 활주로 시단으로부터 특정 길이 (예: 3,000ft)의 구역을 의미하며, 착륙 시 필요한 정보를 얻기 위한 표지나 조명 시설이 설치됩니다. – 접지 구역이라고도 불리며, 계기 착륙 시 활주로 표고(Elevation)를 결정하는 데 사용됩니다. – 착륙 과정에서 안전과 직결되는 중요한 부분으로, 특히 계기 착륙 시 중요한 기준이 됩니다. |

Azure 랜딩 존 아키텍처

Azure 랜딩 존 아키텍처는 다양한 배포 요구 사항을 충족하기 위해 확장 가능하고 모듈식입니다. 반복 가능한 인프라를 사용하면 모든 구독에 구성 및 컨트롤을 일관되게 적용할 수 있습니다. 모듈을 사용하면 요구 사항이 진화함에 따라 특정 Azure 랜딩 존 아키텍처 구성 요소를 쉽게 배포하고 수정할 수 있습니다.

요구 사항에 따라 랜딩 존 아키텍처가 변경되기 때문에 거버넌스로 유지 되지 않으면 랜딩 존은 의미가 없습니다.

🔷 Azure Landing Zone 개요

| 항목 | 설명 |

|---|---|

| 목적 | 엔터프라이즈급 클라우드 환경을 빠르고 일관되게 구축 |

| 핵심 구성 | 관리 그룹, 구독 전략, 네트워크, 정책, 모니터링, 보안 |

| 도구 | Azure Policy, Azure Blueprints, Bicep, Terraform 등 |

| 기반 가이드 | Azure Cloud Adoption Framework (CAF) |

🧱 Azure Landing Zone 구성 요소

| 카테고리 | 구성요소 | 설명 |

|---|---|---|

| 조직 구조 | 관리 그룹(MG) | 계층적으로 리소스 구성 및 정책 적용 |

| 구독 전략 | 환경별 분리 | Dev/Test/Prod 등으로 구독 구분 |

| ID 및 보안 | Azure AD, RBAC, PIM | 역할 기반 접근 제어 및 권한 최소화 |

| 네트워크 | 허브-스포크, NSG, Azure Firewall | 확장 가능하고 안전한 네트워크 구성 |

| 정책 및 거버넌스 | Azure Policy, Blueprints | 리소스 태그, 지역 제한, 규정 준수 관리 |

| 모니터링 | Log Analytics, Azure Monitor | 리소스 상태 및 성능 모니터링 |

| 보안 설정 | Microsoft Defender, Sentinel | 클라우드 워크로드 보안 및 SIEM 연동 |

| 자동화 및 배포 | Bicep, Terraform, ARM Template | 코드 기반 리소스 정의 및 배포 자동화 |

🛠️ Azure Landing Zone 배포 방식

1. Enterprise-scale Landing Zone (ESLZ)

- Microsoft 공식 제공 참조 아키텍처

- 모듈화된 구조로 구성:

Management,Networking,Security,Identity,Monitoring등

2. Terraform을 활용한 자동 배포 예시

hcl복사편집module "caf_enterprise_scale" {

source = "Azure/caf-enterprise-scale/azurerm"

version = "1.5.5"

root_parent_id = "/providers/Microsoft.Management/managementGroups/contoso"

default_location = "koreacentral"

deploy_core_landing_zones = true

deploy_management_resources = true

}

🎯 도입 시 고려 사항

| 항목 | 설명 |

|---|---|

| 보안 요구사항 | 보안센터, 정책, 감사 로그 연동 여부 검토 |

| 조직 내 표준화 | 구독 및 네이밍 규칙, 태깅 전략 필요 |

| 멀티 팀 지원 | 역할/권한 분리와 DevOps 통합 전략 수립 |

| 예산 및 비용 관리 | 예약 인스턴스, 정책 기반 예산 관리 |