유령 기지국 가능한가? KT 해킹사태

유령 기지국 가능한가? 결론 부터 말하자면 가능하다. 유령 기지국 (Fake Station)에 관한 보고나 이슈들은 지난 몇년간 제기가 되온것이 맞다. 해외에서는 이미 이런 방식을 이용한 범죄가 있었고 이제 국내에서도 발생 했다.

Active 4G LTE vulnerability allows hackers to eavesdrop on conversations, read texts, and track your smartphone location

아래는 Private Internet Access 블로그에 게시된 글 “Active 4G LTE vulnerability allows hackers to eavesdrop on conversations, read texts, and track your smartphone location” (2020년 8월 6일)에 대한 요약이다.

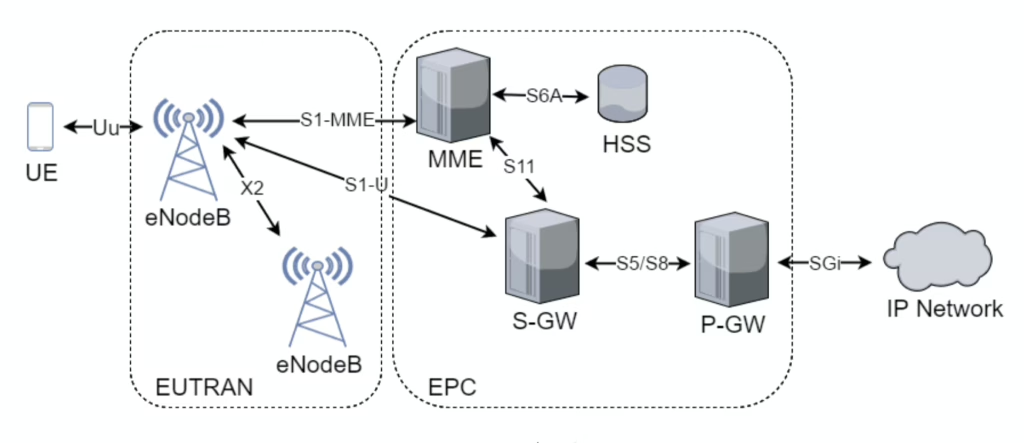

아래는 **4G LTE 취약점을 이용한 ‘다운그레이드 공격(downgrade attack)’**의 개념을 시각적으로 설명하는 그림입니다. 사용자의 스마트폰이 정상적인 4G 연결 대신 가짜 기지국(fake base station)에 의해 3G → 2G로 강제로 연결이 전환되고, 이로 인해 공격자가 통화 도청, 문자 읽기, 위치 추적 등을 수행할 수 있는 원리를 나타냅니다.

그림 설명

- 기지국 계층 구조 및 연결 흐름:

일반적으로 스마트폰(UE: User Equipment)은 주변의 정상적인 4G 기지국(eNodeB)과 연결을 시도합니다. 하지만 공격자는 **가짜 기지국(fake base station 또는 Stingray 장치)**을 설치하여, 신호를 더 강하게 보내거나 우선 연결하게 유도함으로써 사용자를 4G 연결에서 3G, 나아가 **보안이 매우 취약한 2G 네트워크로 강제하향 연결(downgrade)**을 수행합니다. - 취약점 및 공격 대상:

2G 네트워크는 암호화 및 인증 방식이 매우 약하거나, 아예 사용되지 않는 경우가 많기 때문에 공격자는 이 경로를 통해 통화내용, 문자 메시지, 위치 정보 등을 쉽게 가로채고 해독할 수 있습니다. - VPN 적용 가능성:

그림 자체에는 표현되어 있지 않지만, 본 페이지 내용에 따르면 OpenVPN + TLS 기반의 VPN 사용을 통해 이러한 공격에도 데이터 통신을 암호화하여 보호할 수 있습니다. 반면 PPTP, L2TP, SOCKS 등의 구식 VPN은 여전히 취약할 수 있습니다

핵심 요약

| 항목 | 요약 |

|---|---|

| 취약점 요약 | 4G → 3G → 2G로 강제 하향 연결(downgrade) 후 공격 가능 |

| 공격자의 조치 | 가짜 기지국(fake base station) 구축, 통화·문자·위치 정보 획득 |

| 역사적 흐름 | 2006년 3GPP 인지 → 2015년 논문 및 ACLU 문서 → 2016년 DEFCON·Ruxcon 발표 |

| 취약점 미패치 이유 | 감청 기술로 활용되기 때문이라는 추측 존재 |

| 보호 방법 | OpenVPN + TLS 기반 VPN 사용 권장 |

이와 관련된 내용의 유투부에서 더 자세히 설명을 해준다.

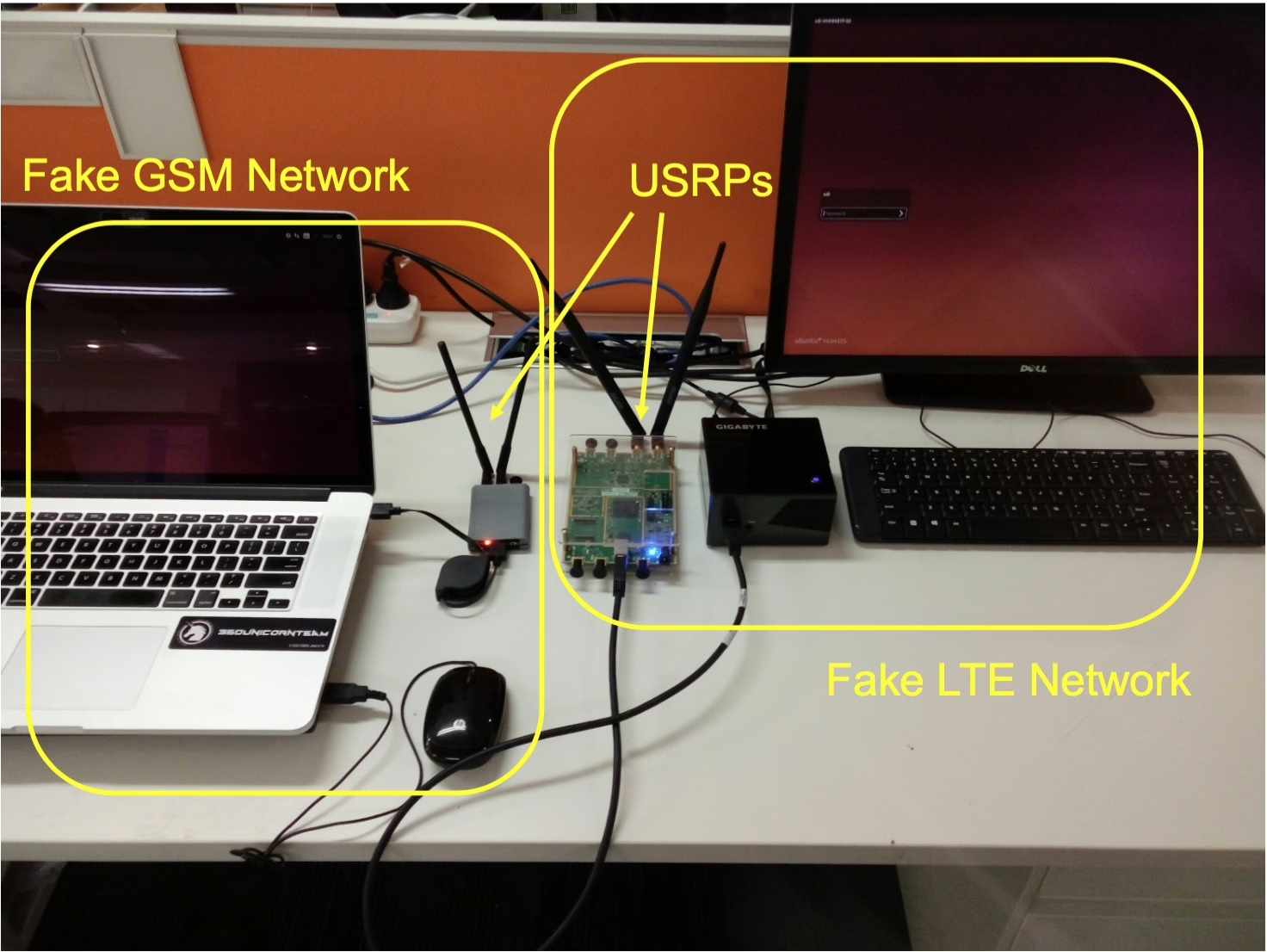

이러한 가짜 기지국에 대한 탐지를 위한 시뮬레이션에 대한 내용도 있다.

가짜 기지국 공격의 대규모 시뮬레이션 및 탐지

The attacks aren’t alright: Large-Scale Simulation of Fake Base Station Attacks and Detections

결국 이미 실현 가능한 기술을 사용한 범죄이지 뭔가 새로운건 아니라는…